1.4 – Sesta Generation: Controllo Rintracciabilità

1.4.1 - II DIV (Identificazione Violazione dispositivi) di sesta generazione

Il controllo e la tracciabilità delle varie fasi della vita economica moderna è diventata una necessità con la quale l'umanità vita quotidiana, come ad esempio:

• Controllo di origine e qualità del cibo che consumiamo;

• Controllare l'accesso di persone, animali e oggetti in spazi confinati o paesi;

• Controllo dei servizi che forniscono energia elettrica, acqua, gas e combustibili;

• Controllo di titoli, contanti, assegni, carte di credito, telefoni, trasporti, pesi e misure.

La necessità di tenuta e il suo controllo, che in precedenza era stato interesse da pochi individui, è sostituito dal nazionale e poi mondiale.

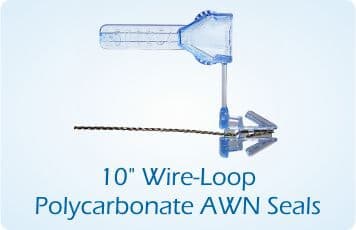

ELC, analizzando questa esigenza di mercato, ha concluso che mancava un controllo più efficace sulla rintracciabilità dei DIVs- identificatori di violazione, la designazione moderna che comprende sigilli, buste e sacchetti di sicurezza.

Come soluzione, il ELC ha sviluppato e registrato copyright

ELC Prodotti di Sicurezza, analizzando il mercato ha bisogno della chiusura, rilevata la mancanza di un efficiente controllo della tracciabilità dei DIV (Identificazione Violazioni dispositivi), sia esso un sigillo (vedi il nostro articolo di Seal Evolution) o sacchetto o sicurezza busta. Come soluzione, il ELC ha sviluppato e registrato un diritto d'autore per un software web-based chiamato ELO sicurezza virtuale ® o sigillo. Questo è un sistema per rintracciare la traiettoria di un intero DIV in base alla loro numerazione / codice che si applica a tutte le aziende che hanno bisogno dei loro procedimenti disciplinari per la sigillatura di oggetti differenti.

La tracciabilità dei DIV stati accuratamente studiati da S. U. Dipartimento della Difesa (DoD) e il Department of Homeland Security (DHS), insieme a Los Alamos National Laboratory, attraverso il suo team di Vulnerability Assessment Team (IVA), che ha raggiunto alcune conclusioni importanti :

1 - "Per essere riconosciuti come aventi il carattere di un sigillo di sicurezza, deve obbedire alle regole o procedure per l'acquisizione, lo stoccaggio, la distribuzione, la domanda, di registrazione, controllo, formazione e abbattimento delle foche, il" protocollo di tenuta ( "Security Seals Protocollo"). La non conformità relativa ad alcuno di tali misure intende compromettere il livello di sicurezza dei sigilli scelta ".

2 - "I sigilli sono parte di un programma / procedura per la sicurezza e non deve essere considerato di per sé, l'unica linea di difesa". Come parte del suo lavoro, il team di Los Alamos ha analizzato 213 differenti sigilli nel dettaglio alcuni degli S. U. governo e di altri impianti di produzione. Questi sigilli avevano prezzi e le caratteristiche che vanno da guarnizioni a basso costo e tecnologia ad alto costo, riutilizzabile, alta tecnologia, come le guarnizioni RFID attivi. Tra gli altri risultati, si è constatato che con l'aggiunta di $ 1,00 al costo di un sigillo più elaborata, il tempo richiesto per la sua violazione è aumentato solo del 2 secondi. Il costo unitario medio di una potenziale violazione deriverebbe a 0,27 dollari, quando il costo unitario complessivo di $ 1.00 per ogni sigillo. Cioè, le caratteristiche high-tech appena diventata una distrazione o un mancato rispetto di alcuni elementi costosi vulnerabilità critica al sistema di tenuta. Perciò è più importante ed economico di integrare i costi impliciti nel "protocollo di tenuta" del record che il costo unitario con la tecnologia dei sigilli più elaborati.

La norma ISO / PAS 17712, rilasciata da International Organization for Standardization, ha completato il lavoro di DHS e DoD, rilevando, a suo allegato A, che in diverse fasi di vita di un DIV, fin dalla sua acquisizione fino alla sua rimozione e lo smaltimento Vi sono diverse possibilità per violazioni della sicurezza. Sebbene lo standard cui è stato concepito per la sigillatura dei container, i principi valgono anche qui incentrato su DIV utilizzati in sigillatura altri. In breve, il "Protocollo di tenuta" prevede:

QUALIFICA DEL FORNITORE

Acquisizione di DIV

. Verificare se il venditore ha certificazione ISO 9001:2008;

. Se la letteratura e le specifiche dei suoi prodotti si basano su standard internazionali;

. Se il fornitore non è in outsourcing la produzione e se questo è il caso, cercare di localizzare la fonte di produzione di pezzi originali o prodotti finiti per la tracciabilità futuro;

. Limitare l'acquisizione pochi produttori;

. Identificare i modelli di DIV e le loro caratteristiche per l'impiego e la formazione;

. Adottare le specifiche tecniche basate su standard di settore sigilli;

. Tenere un registro degli acquisti;

. Ridurre al minimo l'incidenza di DIV acquisiti numerazione / codice raddoppiata a 0,1%.

Salvataggio del DIV

. Immagazzinare il prodotto in modo sicuro e il controllo rigoroso, che implica limitare l'accesso al magazzino e dati sul numero dei DIV.

Controllo e la distribuzione

. Nel magazzino, il DIV sarà registrato secondo il loro numero di serie;

. Stabilire una "catena di responsabilità": lo stock essere controllati ad ogni cambio di turno del personale.

Applicazione del DIV

. Prima di applicare, rivedere le DIV alla ricerca di difetti e alterazione del colore, mettendo a confronto le sue caratteristiche di numerazione, formato, ecc misure. DIV con un modello;

. La chiusura DIV dipende dalla sua corretta applicazione, e di verificare il suo comportamento in chiusura, per evitare un blocco false;

. La chiusura del DIV seguirà le regole raccomandate dal costruttore per ogni modello;

. Sigillatura senza preavviso dei dettagli di cui sopra farà l'installatore DIV responsabili per eventuali frodi, in quanto sarà caratterizzato da un "pre - violazione".

Record della numerazione / codice

. I dati di numerazione e altri dati di identificazione del DIV vengono registrati e monitorati manualmente o con codice a barre o RFID, al fine di assicurare il collegamento con il numero di serie dell'oggetto chiusi.

Ispezione del DIV

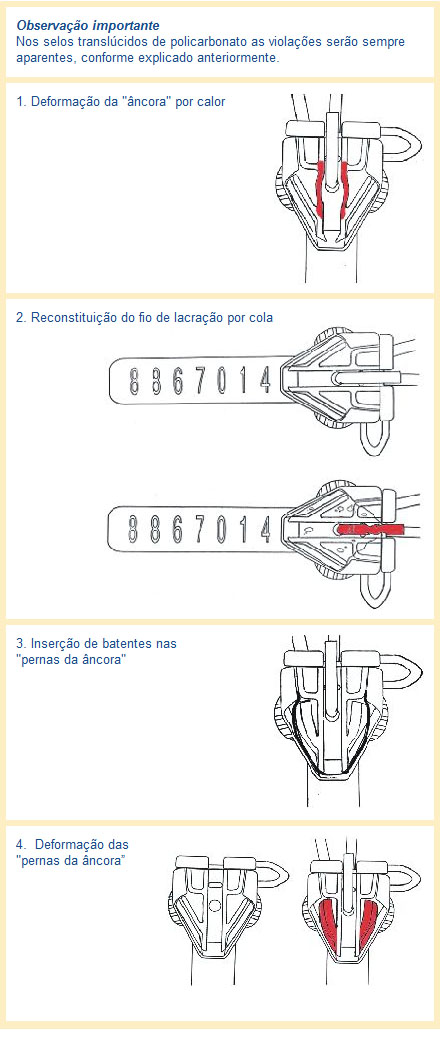

. Il DIV saranno attentamente ispezionati per verificare la possibile presenza di frode;

. Vale la pena ricordare essere richiesta una conoscenza approfondita di ogni DIV, i loro punti deboli e punti di sospetti da controllare.

Rimozione del DIV - Interpretazione dei dati verificati

. Per un controllo affidabile, la rimozione del DIV sarà secondo un metodo approvato al fine di garantire le condizioni per una corretta interpretazione dei dati raccolti;

. Il DIV dovrebbero essere trattati come elementi di prova di violazione, se ciò accadesse. Pertanto, è assolutamente necessario custodia, insieme con l'oggetto dell'ispezione, e saranno entrambi abilità da un laboratorio indipendente.

Smaltire la DIV

. Il DIV non può andare alla politica spazzatura, poiché contengono informazioni utili per i trasgressori;

. Il funzionario che non riesce a mantenere la prova commette il reato di incendio di file ";

. Il DIV e le parti utilizzate saranno prelevati per le analisi e le misure di distruzione.

Formazione

. Approfittate della letteratura creato dal produttore circa l'uso corretto dei DIV;

. Pass su queste ed altre conoscenze a utenti, fornitori, dipendenti e altri fornitori, distributori DIV per una buona tenuta;

. Come parte di un programma di formazione, è importante studiare la ISO / PAS 17712, in particolare il suo allegato A. Anche se è scritta elastomerici utilizzati in contenitori, si applica alla sigillatura in generale, anche tra le pratiche internazionali raccomandate per i produttori e gli utenti.